Crysis, la nueva amenaza de ransomware aparecida tras la desaparición de TeslaCrypt

- Gracias a ESET, más de 32.000 usuarios de todo el mundo han logrado recuperar sus archivos cifrados por el ransomware TeslaCrypt

Madrid, 13 de junio de 2016. Dos semanas después de que ESET, la mayor empresa de seguridad informática con sede en la Unión Europea,publicara la primera herramienta que permitía descifrar los ficheros cifrados por las variantes del ransomware TeslaCrypt, ya son más de 32.000 los usuarios de todo el mundo que han usado esta utilidad gratuita desarrollada por la compañía para recuperar sus archivos.

A través de uno de los canales de comunicación para las víctimas de las extorsiones, un analista de ESET contactó de forma anónima con los operadores de TeslaCrypt, quienes habían anunciado su intención de abandonar sus actividades maliciosas. El analista solicitó la clave de descifrado universal y de forma inesperada, el operador la hizo pública. Gracias esto, ESET creó rápidamente una herramienta gratuita de descifrado que permite desbloquear los archivos afectados por las variantes conocidas de este ransomware.

Crysis, nuevo ransomware

Sin embargo, TeslaCrypt no es más que un ejemplo de la gran cantidad de familias de ransomware que existen actualmente, recuerdan desde ESET. Además de las diferentes oleadas de malware que incorporan conocidas versiones de Locky, como JS/TrojanDownloader.Nemucod oJS/Danger.ScriptAttachment, de acuerdo con las estadísticas de la herramienta LiveGrid de ESET, un nuevo ransomware se incorpora al catálogo. El nuevo ransomware, denominado Win32/Filecoder.Crysis, cifra los archivos en discos locales, medios extraíbles y unidades de red con algoritmos muy complicados que dificultan su descifrado en un tiempo razonable. A pesar de su rápida distribución, las soluciones de seguridad de ESET ya lo detectan y neutralizan.

En la mayor parte de las ocasiones, Crysis se distribuye en archivos adjuntos con doble extensión en correos electrónicos, de forma que archivos que aparentemente no son ejecutables pueden abrirse en el dispositivo y causar la infección. De la misma manera, Crysis también se disfraza de instalador de aplicaciones legítimas para engañar a los usuarios. Además, para incrementar el daño, este ransomware configura entradas en el registro para poder ser ejecutado cada vez que se inicia el sistema.

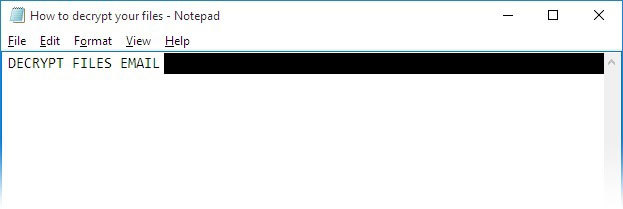

Una vez que se ejecuta, Crysis cifra todos los archivos –incluso los que no tienen extensión-, recopila el nombre de la máquina y el número de archivos cifrados y envía algunos de ellos a un servidor remoto controlado por el ciberdelincuente. En algunas versiones de Windows incluso intenta obtener privilegios de administrador. Una vez hecho esto, aparece un archivo denominado “How to decrypt your files.txt” (“Cómo descifrar sus archivos.txt), en ocasiones junto a una foto llamada “DECRYPT.jpg” abierta como fondo de pantalla en el escritorio. El usuario es conminado a enviar entre 400 y 900 euros en BitCoins a los ciberdelincuentes.

Esta es la instrucción que las víctimas reciben:

Las víctimas pueden evitar la extorsión que plantea Win32/Filecoder.Crysis y el cifrado de sus archivos utilizando las herramientas de seguridad debidamente configuradas y el soporte técnico de ESET de la misma manera que en el caso de TeslaCrypt, ya que las soluciones de la compañía también bloquean cualquier intento de descargar o de ejecución de las diferentes familias de este ransomware.